Table des matières

Ce guide fournit des informations sur la nouvelle version de Locky appelée Thor et donne des conseils sur les solutions de décryptage des fichiers avec l’extension .thor.

L’édition d’hier du logiciel de rançon Locky qui ajouté le suffixe .shit à ses fichiers n’a pas duré longtemps. La nouvelle inattendue qui a fait littéralement la une des journaux des heures plus tard est qu’un nouvel héritier du trône du cercle vicieux a été découvert. L’héritier concatène l’extension par défaut .thor et renomme les fichiers par des balivernes en chiffres et caractères. Il ne fait aucun doute que les fichiers importants de la victime sont renommés et également cryptés. En fin de compte, un utilisateur infecté sera confronté à une modification d’un document au hasard à quelque chose comme SU8DRICBA-EG3N-Y5GZ-00BA-A085959612E7.thor. Bien sûr, il n’existe aucun logiciel ordinaire qui sera en mesure d’ouvrir cette entrée. Personne, mais les auteurs de Locky ont la clé de déchiffrement privé qui peut faire revivre l’information biaisée, mais ils ne la fourniront pas gratuitement.

Selon des notes de rançon appelées _WHAT_is.html, [nombre aléatoire]_WHAT_is.html, et _WHAT_is.bmp, l’utilisateur a besoin de visiter leur page personnelle pour acheter le service de décryptage. Le logiciel de rançon Thor réitère les mêmes recommandations dans un nouveau fond d’écran qui remplace l’original automatiquement. L’avertissement prétend que tous les fichiers de la victime sont chiffrés avec and AES-128, deux systèmes de cryptographie extrêmement puissants qui sont pratiquement indéchiffrables s’ils sont appliqués correctement. La mauvaise nouvelle pour toutes les personnes infectées est que les développeurs de locky ont assez de nouvelles technologies pour effectuer parfaitement la partie de cryptage de leur inexecution.

L’ensemble de la chaîne d’interaction avec les cyberescrocs se déroule de la manière suivante : d’abord, l’utilisateur est censé d’ouvrir un des fichiers d’aide susmentionnés _WHAT_is.html/.bmp. Leur localisation est très simple puisque le logiciel de rançon les ajoute au bureau et à tous les dossiers qui contiennent au moins un élément chiffré. Le manuel de rançon a plusieurs, généralement deux, hyperliens qui mènent à la page du décrypteur de Locky. Une nuance notable est que cette page est uniquement accessible avec un navigateur Tor axé sur l’anonymat. La ressource en question informe la victime du montant de la rançon, ce qui est généralement 0,5 BTC (329€), et de l’adresse Bitcoin pour l’envoyer. Après que les extorqueurs vérifient et approuvent la transaction, ils promettent de rendre le décrypteur automatique disponible. Cependant, il n’y a aucune certitude que les acteurs de la menace seront fidèles à leur parole.

Parce qu’il n’y a pas de maillon faible dans la crypto réelle, le virus de l’extension .thor peut avoir un effet désastreux. Dans ces circonstances, il est fortement recommandé de faire des efforts pour éviter ce logiciel de rançon. L’infection prolifère sur le hameçonnage où les utilisateurs reçoivent des prévisions budgétaires, reçus ou factures fausses. L’archive ZIP attaché à l’un de ces messages rusés va extraire un fichier .vbs qui télécharge furtivement un programme d’installation DLL de Thor. Cela étant dit, c’est une très mauvaise idée d’ouvrir des pièces jointes d’email comme ça. En outre, effectuer des sauvegardes régulières de données devrait devenir l’habitude de tout le monde ces jours. Si cette version de Locky a déjà fait son sale boulot, commencez par quelques techniques légales, qui peuvent être utiles, pour restaurer les fichiers .thor.

L'éradication de ce ransomware peut être efficacement réalisée avec un logiciel de sécurité fiable. S'en tenir à la technique de nettoyage automatique vous assurera que tous les composants de l'infection sont bien nettoyé de votre système.

1. Téléchargez l'utilitaire de sécurité recommandé et faites un balayage de votre ordinateur pour détecter les objets malveillants en sélectionnant l'option Analyser l’ordinateur maintenant.

Télécharger le suppresseur de virus des fichiers Thor

2. L'analyse fournira une liste des éléments détectés. Cliquez sur Réparer les menaces pour supprimer le virus et les infections de votre système. L'achèvement de cette phase du processus de nettoyage est plus susceptible de conduire à l'éradication complète de ce fléau proprement dit. Maintenant, vous allez faire face à un plus grand défi - tenter de récupérer vos données.

Solution 1 : Utiliser le logiciel de récupération de fichiers Il est important de savoir que le virus de fichier Thor crée des copies de vos fichiers et les crypte. Entre-temps, les fichiers originaux sont supprimés. Il existe des applications qui peuvent restaurer les données supprimées. Vous pouvez utiliser des outils comme Stellar Data Recovery à cette fin. La version la plus récente du ransomware à l'étude tend à appliquer la suppression sécurisée avec plusieurs fonctions, mais en tout cas cette méthode vaut la peine d'être essayée.

Télécharger Stellar Data Recovery Professional

Solution 2 : Utilisation des sauvegardes Tout d'abord, c'est une excellente façon de récupérer vos fichiers. Cela ne s'applique que si vous avez sauvegardé les informations stockées sur votre machine. Si oui, ne manquez pas de bénéficier de votre réflexion préalable.

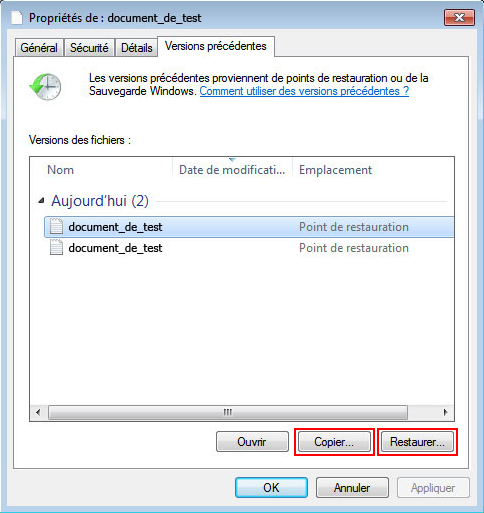

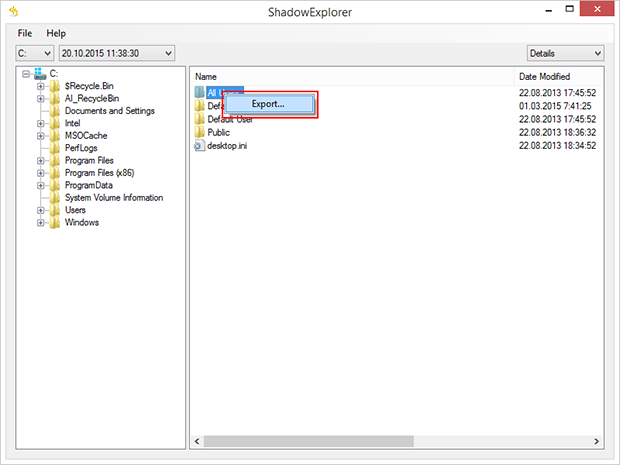

Solution 3 : utiliser des clichés instantanés de volume Au cas où vous ne le sauriez pas, le système d'exploitation crée des clichés instantanés de volume de chaque fichier tant que la Restauration du système est activée sur l'ordinateur. Comme les points de restauration sont créés à des intervalles spécifiés, les instantanés des fichiers tels qu'ils apparaissent à ce moment sont également générés. Notez que cette méthode n'assure pas la récupération des dernières versions de vos fichiers. Cependant, ça vaut certainement le coup d’être essayée. Ce flux de tâches est possible de deux façons: manuellement et par l'utilisation d'une solution automatique. Dans un premier temps, jetons un coup d’œil sur le processus manuel.

Encore une fois, la suppression des logiciels malveillants seul ne conduit pas au décryptage de vos fichiers personnels. Les méthodes de restauration de données mises en évidence ci-dessus peuvent ou peuvent ne pas faire l'affaire, mais le ransomware lui-même ne font pas partie à l'intérieur de votre ordinateur.

Par ailleurs, il vient souvent avec d'autres logiciels malveillants, c’est pourquoi il est certainement judicieux d'analyser de façon répétée le système avec un logiciel automatique de sécurité afin d'assurer qu'aucun débris nocifs de ce virus et les menaces associées soient laissées à l'intérieur du registre de Windows et d'autres endroits.