Table des matières

La menace ransomware appelée TeslaCrypt a récemment commencé à ajouter une nouvelle extension aux fichiers qu’elle a codés sur l’ordinateur d’une de ses victimes. Chaque archive, image, vidéo et document sauvegardé sur le disque dur du PC infecté est à présent pourvu de l’extension de fichier “.vvv”, qui remplace le suffixe précédent “.ccc”. Cette modification d’extension est l’un des effets causés par le fonctionnement du trojan après la mise à jour du code. Parmi les autres éléments modifiés, on peut également citer les noms des documents qui contiennent les informations concernant la rançon, ils ont été modifiés pour passer de howto_recover_file_{random}.html / txt – à how_recover+{random}.html / txt; ainsi que les passerelles Tor qui permettent d’orienter la victime sur leur page personnelle de paiement de rançon.

Ces dossiers .vvv ne peuvent pas être ouverts avec l’un des programmes par défaut ou l’une des applications tierces pour une raison évidente: Ils ont été codés sous AES (Advanced Encryption Standard) cette opération qui s’effectue grâce à un algorithme de chiffrement symétrique par bloc. Le virus peut décoder les fichiers si la victime accepte de payer une rançon en Bitcoins (jetons virtuels). La somme demandée varie, mais elle s’élève généralement à 1.5-2 BTC. Toutes les passerelles sécurisées permettant d’obtenir le service de décodage, ainsi que les instructions à suivre sont fournies dans les documents mentionnés ci-dessus intitulés howto_recover_file. Ces derniers permettent de savoir comment-récupérer des fichiers ajoutés sur le Bureau ou dans des dossiers tant que ces derniers contiennent des informations appartenant à l’utilisateur qui ont été récupérées au cours du processus.

Dans un sens, TeslaCrypt n’est pas un crypto malware banal. Pour certaines raisons, ses variantes se dissimulent sous l’apparence d’un Trojan assez commun appelé CryptoWall. Nous ignorons pourquoi les hackers choisissent de modifier son nom. Cela a sans doute un rapport avec une sorte de processus de partitionnement des données de facturation, selon le modèle affilié responsable de la rotation de ces infections. Dans tous les cas, l’extension .vvv qui a été ajoutée aux fichiers codés prouve que TeslaCrypt est bien responsable du problème. En fait, la différence opérationnelle/ de code entre les copies authentiques de ces deux virus est vraiment flagrante: le crypto standard (AES vs. RSA-2048), aspects de communication de Commande et de Contrôle, modes de distribution, etc.

Si malheureusement les fichiers sauvegardés sur le disque dur, sur les lecteurs mappés ou sur les périphériques de stockage ont été encodés et contiennent à présent l’extension .vvv, la victime peut choisir parmi différentes options: payer la rançon ou tenter d’annuler les effets causés par ce crypto malware.

L'éradication de ce ransomware peut être efficacement réalisée avec un logiciel de sécurité fiable. S'en tenir à la technique de nettoyage automatique vous assurera que tous les composants de l'infection sont bien nettoyé de votre système.

1. Téléchargez l'utilitaire de sécurité recommandé et faites un balayage de votre ordinateur pour détecter les objets malveillants en sélectionnant l'option Analyser l’ordinateur maintenant.

Télécharger le suppresseur de virus des fichiers .vvv

2. L'analyse fournira une liste des éléments détectés. Cliquez sur Réparer les menaces pour supprimer le virus et les infections de votre système. L'achèvement de cette phase du processus de nettoyage est plus susceptible de conduire à l'éradication complète de ce fléau proprement dit. Maintenant, vous allez faire face à un plus grand défi - tenter de récupérer vos données.

Solution 1 : Utiliser le logiciel de récupération de fichiers Il est important de savoir que le virus de fichier .vvv crée des copies de vos fichiers et les crypte. Entre-temps, les fichiers originaux sont supprimés. Il existe des applications qui peuvent restaurer les données supprimées. Vous pouvez utiliser des outils comme Stellar Data Recovery à cette fin. La version la plus récente du ransomware à l'étude tend à appliquer la suppression sécurisée avec plusieurs fonctions, mais en tout cas cette méthode vaut la peine d'être essayée.

Télécharger Stellar Data Recovery Professional

Solution 2 : Utilisation des sauvegardes Tout d'abord, c'est une excellente façon de récupérer vos fichiers. Cela ne s'applique que si vous avez sauvegardé les informations stockées sur votre machine. Si oui, ne manquez pas de bénéficier de votre réflexion préalable.

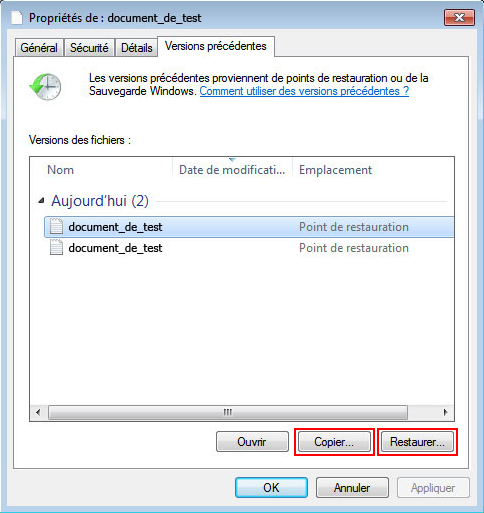

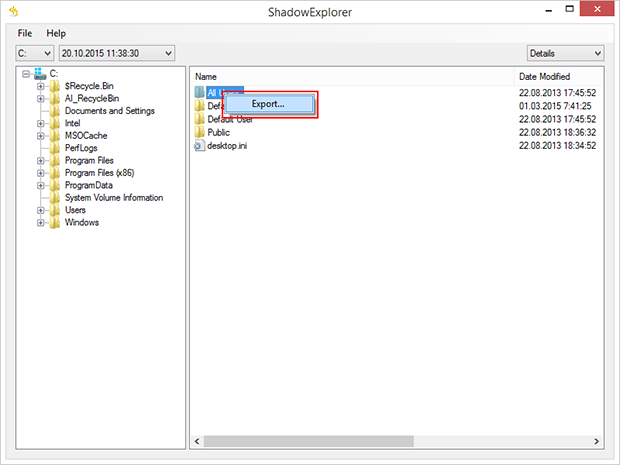

Solution 3 : utiliser des clichés instantanés de volume Au cas où vous ne le sauriez pas, le système d'exploitation crée des clichés instantanés de volume de chaque fichier tant que la Restauration du système est activée sur l'ordinateur. Comme les points de restauration sont créés à des intervalles spécifiés, les instantanés des fichiers tels qu'ils apparaissent à ce moment sont également générés. Notez que cette méthode n'assure pas la récupération des dernières versions de vos fichiers. Cependant, ça vaut certainement le coup d’être essayée. Ce flux de tâches est possible de deux façons: manuellement et par l'utilisation d'une solution automatique. Dans un premier temps, jetons un coup d’œil sur le processus manuel.

Encore une fois, la suppression des logiciels malveillants seul ne conduit pas au décryptage de vos fichiers personnels. Les méthodes de restauration de données mises en évidence ci-dessus peuvent ou peuvent ne pas faire l'affaire, mais le ransomware lui-même ne font pas partie à l'intérieur de votre ordinateur.

Par ailleurs, il vient souvent avec d'autres logiciels malveillants, c’est pourquoi il est certainement judicieux d'analyser de façon répétée le système avec un logiciel automatique de sécurité afin d'assurer qu'aucun débris nocifs de ce virus et les menaces associées soient laissées à l'intérieur du registre de Windows et d'autres endroits.