Table des matières

Obtenez un profil de sécurité complète de la nouvelle variante de Jaff de Locky ransomware et apprenez les options de récupération de données qui peuvent mettre le rançon Bitcoin hors de l’équation.

Un nouvel échantillon de cryptage de fichiers ransomware, qui est très probablement un spin-off de l’infection Locky, qui actuellement gagne du terrain dans sa distribution. Jaff, Baptisé après l’extension, ajoute à chaque entrée en théorie, cette menace qui partage plusieurs caractéristiques avec ses prédécesseurs et dispose d’un couple de différences fondamentales en même temps. Pour ce qui est de la manifestation externe, le nouveau venu dispose d’un marqueur de fichiers propre. Les fichiers ciblés sur l’ordinateur de la victime sont suffixées par la chaîne de .jaff. Le jeton de fichier spécifique à la version tend à l’échanger avec chaque nouvelle itération de Locky.

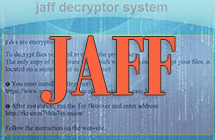

Les notes de rançon, qui prévoient une procédure pas à pas pour le décryptage de données, sont maintenant nommées ReadMe.txt, ReadMe.bmp et ReadMe.html. L’infection tombe sur un combo de ces comment dans chaque répertoire crypté et sur le bureau, en complément de la conduite infâmée avec des instructions de récupération qui viennent d’occuper la majeure partie de l’arrière-plan du bureau. Le libellé de ces fichiers a changé par rapport aux éditions précédentes de la ransomware. Cette fois-ci ils lisent, « système de déchiffreur ayachi. Les fichiers sont cryptés ! Pour déchiffrer les fichiers, vous devez obtenir la clé privée. La seule copie de cette clé privée, qui vous permettra de décrypter vos fichiers, se trouve sur un serveur secret sur Internet. »

La force de chiffrement des données par Jaff ransomware tourne autour de l’utilisation de l’algorithme de chiffrement symétrique AES-128. Depuis que la mise en œuvre de l’algorithme de chiffrement est impeccable, le ransomware pose un obstacle sérieux aux méthodes-acharnantes et médico-légales de récupération de l’information. Mais avant que le ravageur arrive à la phase cryptage adéquate, il exécute une analyse des données importantes de la victime à l’arrière-plan. Le virus de Jaff va être ensuite équipé avec par liste intégrée ciblée des extensions de fichiers, donc il n’est pas susceptible de manquer tout document potentiellement intéressant, vidéo, image, base de données ou autres entités stockées dans un format répandu. Puis, après avoir terminé le travail de codage, l’infection laisse un tas d’éléments inaccessibles derrière. Contrairement aux précédentes éditions de Locky, celui-ci n’affecte pas les noms de fichiers. Au lieu de cela, il concatène uniquement l’extension spécifique à la souche, par exemple le fichier Document.pdf se transformera en Document.pdf.jaff.

Ce programme agressif fait le tour par l’intermédiaire d’un spam malveillant généré par le botnet de Necurs, le même que celui qui a appuyé la circulation à grande échelle d’autres variantes de Locky. Dans la vague actuelle de malspam, les utilisations ciblées reçoivent des courriels avec le sujet Copy_ [chiffres aléatoires], File_ [chiffres aléatoires], Document_ [chiffres aléatoires] ou similaire. La pièce jointe est nommée nm.pdf. A l’ouverture, il finit par déclencher un fichier Microsoft Word qui dit que le document est protégé et indique le destinataire pour activer le contenu, ou des macros. Dès qu’un utilisateur imprudent fasse cela, Jaff sera automatiquement exécuté sur sa machine.

Au lendemain de l’assaut implique une place de décryptage en ligne, ce qui est une ressource nommée du système de déchiffreur ayachi. Par sa conception, c’est une réplique de la page de Locky déchiffreur. Il est protégé par l’outil d’anonymat de The Onion Router, donc les victimes sont censées s’y pour rendre en utilisant le logiciel approprié appelé Tor Browser. Le lien vers cette page est unique pour chaque utilisateur infecté – il est indiqué dans les notes de rançon avec un ID personnel de. la victime Le flux de travail de restauration comprend plusieurs étapes : enregistrement d’un portefeuille de Bitcoin si la victime n’utilise pas un ; achat de 2,03 BTC (il représente aujourd’hui environ 3 600 USD) ; cet argent numérique s’envoi à une adresse Bitcoin particulière ; et enfin, actualiser la page pour télécharger le déchiffreur automatique. Bien que ce régime aurait fonctionné dans la plupart des cas, il est fortement recommandé d’essayer d’abord toutes les alternatives possibles. Considérant que le Jaff ransomware est programmé pour supprimer les clichés instantanés de Volume de tous les fichiers cryptés, cette tentative peut finir par être infructueuse. Par conséquent, essayer de restaurer les versions précédentes des pêle-mêle des éléments de données vaut la peine. Continuez à lire ce guide pour en savoir plus de meilleurs conseils pratiques sur la version de Jaff de Locky ransomware peste de gestion.

La suppression automatique du logiciel de rançon Jaff

L'éradication de ce ransomware peut être efficacement réalisée avec un logiciel de sécurité fiable. S'en tenir à la technique de nettoyage automatique vous assurera que tous les composants de l'infection sont bien nettoyé de votre système.

1. Téléchargez l'utilitaire de sécurité recommandé et faites un balayage de votre ordinateur pour détecter les objets malveillants en sélectionnant l'option Analyser l’ordinateur maintenant.

Télécharger le suppresseur de virus des fichiers Jaff

2. L'analyse fournira une liste des éléments détectés. Cliquez sur Réparer les menaces pour supprimer le virus et les infections de votre système. L'achèvement de cette phase du processus de nettoyage est plus susceptible de conduire à l'éradication complète de ce fléau proprement dit. Maintenant, vous allez faire face à un plus grand défi - tenter de récupérer vos données.

Les moyens de récupération sans virus d’extension des fichiers .jaff

Solution 1 : Utiliser le logiciel de récupération de fichiers Il est important de savoir que le virus de fichier Jaff crée des copies de vos fichiers et les crypte. Entre-temps, les fichiers originaux sont supprimés. Il existe des applications qui peuvent restaurer les données supprimées. Vous pouvez utiliser des outils comme Stellar Data Recovery à cette fin. La version la plus récente du ransomware à l'étude tend à appliquer la suppression sécurisée avec plusieurs fonctions, mais en tout cas cette méthode vaut la peine d'être essayée.

Télécharger Stellar Data Recovery Professional

Solution 2 : Utilisation des sauvegardes Tout d'abord, c'est une excellente façon de récupérer vos fichiers. Cela ne s'applique que si vous avez sauvegardé les informations stockées sur votre machine. Si oui, ne manquez pas de bénéficier de votre réflexion préalable.

Solution 3 : utiliser des clichés instantanés de volume Au cas où vous ne le sauriez pas, le système d'exploitation crée des clichés instantanés de volume de chaque fichier tant que la Restauration du système est activée sur l'ordinateur. Comme les points de restauration sont créés à des intervalles spécifiés, les instantanés des fichiers tels qu'ils apparaissent à ce moment sont également générés. Notez que cette méthode n'assure pas la récupération des dernières versions de vos fichiers. Cependant, ça vaut certainement le coup d’être essayée. Ce flux de tâches est possible de deux façons: manuellement et par l'utilisation d'une solution automatique. Dans un premier temps, jetons un coup d’œil sur le processus manuel.

- Utiliser les fonctionnalités des Versions Précédentes La fenêtre Propriétés utilisée pour les fichiers standards contient un onglet intitulé Versions Précédentes. Cet onglet permet d’afficher les versions sauvegardées et de les récupérer. Vous devez donc utiliser la fonction clic-droit sur un fichier, aller dans Propriétés, cliquer sur l’onglet mentionné ci-dessus et sélectionner l’option Copier ou Restaurer, en fonction de l’emplacement ou vous souhaiter restaurer le fichier concerné.

- Utiliser ShadowExplorer Le processus décrit ci-dessus peut être automatisé grâce à un outil appelé ShadowExplorer. Il effectue pratiquement la même opération (récupération des Copies Shadow Volume), mais de façon plus pratique. Vous devez donc télécharger et installer l’application, la lancer et l’utiliser pour parcourir les fichiers et dossiers dont vous souhaitez restaurer les versions précédentes. Pour effectuer cette opération, vous devez utiliser la fonction clic-droit sur l’entrée de votre choix et sélectionner la fonctionnalité Export.

Réviser l’état de votre sécurité

Encore une fois, la suppression des logiciels malveillants seul ne conduit pas au décryptage de vos fichiers personnels. Les méthodes de restauration de données mises en évidence ci-dessus peuvent ou peuvent ne pas faire l'affaire, mais le ransomware lui-même ne font pas partie à l'intérieur de votre ordinateur.

Par ailleurs, il vient souvent avec d'autres logiciels malveillants, c’est pourquoi il est certainement judicieux d'analyser de façon répétée le système avec un logiciel automatique de sécurité afin d'assurer qu'aucun débris nocifs de ce virus et les menaces associées soient laissées à l'intérieur du registre de Windows et d'autres endroits.