Table des matières

Les cyberescrocs utilisent plusieurs vecteurs différents pour propager les logiciels de rançon, un type de code malveillant qui prend des fichiers en otage en les cryptant. Certains échantillons arrivent par l’utilisation d’exploitation des kits dont l’efficacité dépend de la présence de failles sur un ordinateur cible. La plupart des incidents, cependant, impliquent des emails de spam qui contiennent des pièces jointes dans des formats différents. CODm représente l’un des formats typiques utilisés dans de telles violations.

Le logiciel de rançon Zepto, qui est censé être le prochain à la niche du canular Locky, a obtenu un ensemble de propriétés de cyber extorsion. Il utilise un mélange indissoluble de cryptosystèmes pour vous assurer que la personne infectée ne peut pas ouvrir un de leurs fichiers personnels. Il exploite également une commande et de contrôle solide d’infrastructure, où les liens entre les composants sont établis d’une manière hautement sécurisée grâce à la technologie Onion Router. Pendant ce temps, le mécanisme utilisé pour délivrer le chargeur nuisible n’a pas été trop répandue jusqu’à récemment. Les criminels ont mené une offensive de phishing à grande échelle, où les utilisateurs peu méfiants reçoivent des messages qui ressemblent assez intéressant d’ouvrir et pour voir ce qui est à l’intérieur.

Un exemple serait un email prétendument envoyé par quelqu’un qui prétend être un directeur des ventes, en lisant, « Veuillez trouver les documents que vous avez demandé,» ou « Les données d’image ont été attachés à cet email. » La pièce jointe se révèle être un fichier .docm. Ceci est un type de document Microsoft Word qui peut transporter des scripts obfusqués dans le Visual Basic pour des applications langage de programmation. Ces composants VBA peuvent être utilisés pour exécuter du code malveillant sur le PC dans les coulisses.

Curieusement, les objets DOCM aléatoires nommés impliqués dans ces attaques renvoient un document MS Word vierge. Des campagnes similaires dans le passé ont été utilisés pour tirer parti de fichiers où les utilisateurs pourraient effectivement voir un contenu inintelligible. D’une façon ou une autre, le document affiche une alerte qui dit : « Avertissement de sécurité, les macros ont été désactivées » et invite la victime à cliquer sur Options, puis basculer leurs paramètres de sécurité.

Dès que l’utilisateur non averti suit cette recommandation et permet des macros dans le fichier docm, Zepto instantanément fait son travail et installe silencieusement le ransomware. Ainsi le virus va scanner le disque dur, les disques amovibles et les partages réseau pour les catégories populaires de fichiers. Le code d’infection est détecté au cours de cette analyse avec AES-128, puis crypte la clé AES avec RSA Crypto. Cela permettra d’empêcher à la victime d’ouvrir de ces données. Le cheval de Troie modifie également la façon dont les fichiers concernés regardent, concaténer l’extension .zepto pour eux et tourner les noms de fichiers en chaînes de 32 caractères qui n’ont rien en commun avec les noms originaux.

Pour l’utilisateur compromis sache quoi faire, le logiciel de rançon Zepto change le fond d’écran à l’image _HELP_instructions.bmp et laisse tomber la note _HELP_instructions.html dans chaque référentiel avec des données chiffrées. Ces directions invitent la personne à naviguer vers la page Locky Decryptor en utilisant une passerelle Tor spécifiée, et de payer 0,5 Bitcoin pour la clé privée RSA et l’outil de décryptage téléchargeable. Ceci, bien sûr, est une affaire terrible, mais certains utilisateurs ont donné et soumis l’équivalent d’environ 300 USD pour sauver leurs précieux fichiers. Pas tous ces cas ont apparemment bien terminé – certaines personnes n’auraient pas reçu leur décrypteur. Voilà pourquoi c’est une mauvaise idée de faire confiance aux escrocs qui ont infecté l’ordinateur en premier lieu. Il y a des options beaucoup plus judicieuses.

L'éradication de ce ransomware peut être efficacement réalisée avec un logiciel de sécurité fiable. S'en tenir à la technique de nettoyage automatique vous assurera que tous les composants de l'infection sont bien nettoyé de votre système.

1. Téléchargez l'utilitaire de sécurité recommandé et faites un balayage de votre ordinateur pour détecter les objets malveillants en sélectionnant l'option Analyser l’ordinateur maintenant.

Télécharger le suppresseur de virus des fichiers Docm

2. L'analyse fournira une liste des éléments détectés. Cliquez sur Réparer les menaces pour supprimer le virus et les infections de votre système. L'achèvement de cette phase du processus de nettoyage est plus susceptible de conduire à l'éradication complète de ce fléau proprement dit. Maintenant, vous allez faire face à un plus grand défi - tenter de récupérer vos données.

Solution 1 : Utiliser le logiciel de récupération de fichiers Il est important de savoir que le virus de fichier Docm crée des copies de vos fichiers et les crypte. Entre-temps, les fichiers originaux sont supprimés. Il existe des applications qui peuvent restaurer les données supprimées. Vous pouvez utiliser des outils comme Stellar Data Recovery à cette fin. La version la plus récente du ransomware à l'étude tend à appliquer la suppression sécurisée avec plusieurs fonctions, mais en tout cas cette méthode vaut la peine d'être essayée.

Télécharger Stellar Data Recovery Professional

Solution 2 : Utilisation des sauvegardes Tout d'abord, c'est une excellente façon de récupérer vos fichiers. Cela ne s'applique que si vous avez sauvegardé les informations stockées sur votre machine. Si oui, ne manquez pas de bénéficier de votre réflexion préalable.

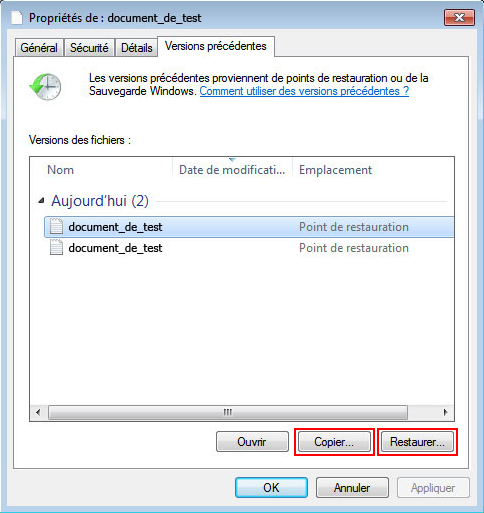

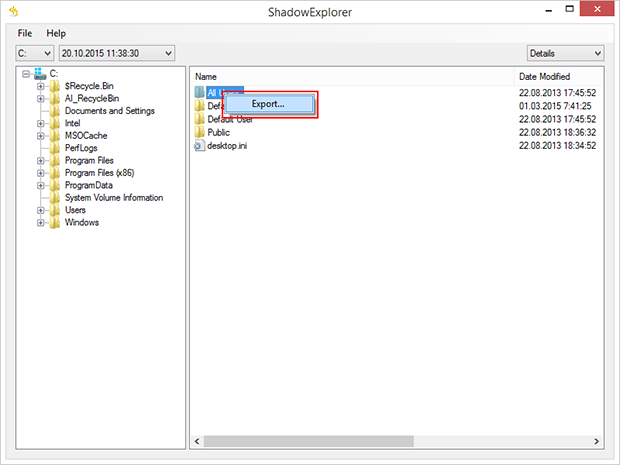

Solution 3 : utiliser des clichés instantanés de volume Au cas où vous ne le sauriez pas, le système d'exploitation crée des clichés instantanés de volume de chaque fichier tant que la Restauration du système est activée sur l'ordinateur. Comme les points de restauration sont créés à des intervalles spécifiés, les instantanés des fichiers tels qu'ils apparaissent à ce moment sont également générés. Notez que cette méthode n'assure pas la récupération des dernières versions de vos fichiers. Cependant, ça vaut certainement le coup d’être essayée. Ce flux de tâches est possible de deux façons: manuellement et par l'utilisation d'une solution automatique. Dans un premier temps, jetons un coup d’œil sur le processus manuel.

Encore une fois, la suppression des logiciels malveillants seul ne conduit pas au décryptage de vos fichiers personnels. Les méthodes de restauration de données mises en évidence ci-dessus peuvent ou peuvent ne pas faire l'affaire, mais le ransomware lui-même ne font pas partie à l'intérieur de votre ordinateur.

Par ailleurs, il vient souvent avec d'autres logiciels malveillants, c’est pourquoi il est certainement judicieux d'analyser de façon répétée le système avec un logiciel automatique de sécurité afin d'assurer qu'aucun débris nocifs de ce virus et les menaces associées soient laissées à l'intérieur du registre de Windows et d'autres endroits.